ArsTechnica

ArsTechnica

![]() 曝狗仔和金晨方谈判破裂

曝狗仔和金晨方谈判破裂 ![]() 女子因幼犬轻咬未处理引发狂犬病

女子因幼犬轻咬未处理引发狂犬病 ![]() 男婴洗澡久盯浴霸灯右眼永久弱视

男婴洗澡久盯浴霸灯右眼永久弱视

俄罗斯的一个网站被发现正在利用火狐浏览器中的一个重大零日漏洞,这一事件促使开放源码开发者退出紧急更新以修复该漏洞。

一个内置的PDF阅读器中的bug使得攻击者通过易受攻击版本的火狐浏览器得以窃取存储在计算机的硬盘驱动器中的敏感文件。Mozilla的研究员DanielVeditz在星期四发表博客文章称,此次零日攻击同时针对Windows和Linux操作系统的用户。Exploit代码针对的是Linux用户加密上传的用以保护系统的密码,bash命令的历史记录,SSH(SecureShell)的配置及秘钥。攻击者下载包括MySQL(一个关系型数据库管理系统)和PgSQL(对象关系型数据库管理系统)的历史记录,Retina、Filezilla和Psi+的配置以及文件名中包含“pass”与“access”字符串的文本文件在内的其他文件。所有Shell脚本也都在目标范围内。

针对Windows用户的攻击似乎是对软件开发人员的配置文件感兴趣。其针对的数据包括Subversion、S3Browser和FileZilla的配置文件,purple和Psi+账号信息,以及8个不同的流行FTP客户端的网站配置文件。运行苹果OSX操作系统的火狐浏览器用户并不是此次漏洞的目标。该漏洞攻击被安置在一个俄罗斯的秘密 新闻 网站的一个广告上,但Veditz称其不能排除其他网站也被安放了漏洞攻击的可能性。除了针对Windows和Linux系统外,一些攻击的目标可能是Mac系统。

“该漏洞攻击已经在本地机器上运行而不会留下痕迹,”Veditz在博文中写道。“如果你是在Windows或是Linux环境下运行火狐浏览器,若你使用了相关程序,那么就应该秉承谨慎的态度更改上述文件中的密码和密钥。使用广告拦截软件的人可能由于使用的软件和特定的过滤器而受到了保护,避免因这个漏洞而受到攻击。”

VirusBulletin病毒技术研究所的研究人员MartijnGrooten在星期五发表的一篇博客中写道:该漏洞允许攻击者创建恶意的PDF文件,将JavaScript代码注入到本地文件当中。它绕过同源策略(是对于客户端脚本,尤其是JavaScript的重要安全度量标准,其目的在于防止某个文档或者脚本从多个不同“origin”(源)装载。),使攻击者能够下载本地文件。

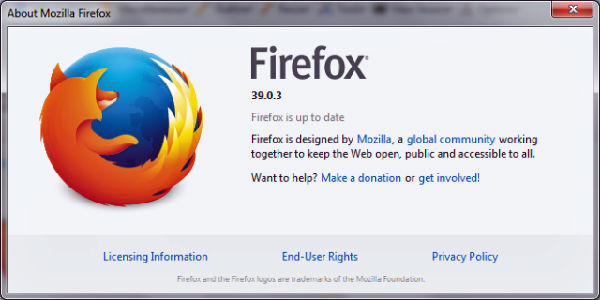

Mozilla已经发布了紧急更新以修补漏洞。用户应该检查其火狐浏览器的版本以确保他们的运行是39.0.3。补丁也适用于火狐浏览器ESR38.1.1版。